Comment protéger efficacement ses Identités

et l'accès à ses ressources IT

Par Marc SCHMITT, Consultant senior Cybersécurité chez SASETY

Protection des identités et des accès : Une contrainte devenue priorité

Dans un monde de plus en plus connecté, la protection des identités et des accès est devenue une priorité absolue pour les entreprises comme pour les particuliers.

Les cyberattaques se multiplient et se sophistiquent, mettant en danger les données sensibles et la confidentialité des accès.

85 % des attaques proviennent d'une défaillance dans la protection des éléments d'identité, soulignant ainsi l'importance de protéger les identités numériques ainsi que les accès associés.

Malgré toutes les technologies de sécurité, le facteur humain joue un rôle essentiel. L'humain constitue le plus grand risque et la plus grande protection face aux cybermenaces.

Les erreurs humaines, telles que l'utilisation de mots de passe faibles ou le partage imprudent d'informations sensibles, peuvent gravement compromettre la sécurité.

La mise en œuvre de mesures techniques et organisationnelles est nécessaire afin de minimiser les risques de compromission des identités.

L'avènement du Cloud et de l'internet en général ainsi que la facilité d'accès aux ressources afférentes ont un peu fait oublier que derrière chaque application, chaque ressource, un élément d'identification est utilisé, parfois à mauvais escient.

Pour les entreprises, les applications SaaS ont ouvert un nouveau champ des possibles en termes de rapidité de mise en œuvre et de GotoMarket.

Une des contreparties de cette "célérité numérique" est l'apparition du Shadow IT qui consiste à consommer des applications ou des services non contrôlés par les équipes informatiques.

En effet dans leur quête de simplification, les fournisseurs de solution SaaS ont réduit les méthodes d'accès au service en ayant recours à la fédération d'identité à partir de toutes les sources possibles (annuaire d'entreprise, Google, Facebook, etc.…).

A l'inverse ces solutions "modernes" permettent nativement l'authentification dite multi-facteur (MFA) sous réserve bien entendu que la fonctionnalité soit activée et configurée.

D'ailleurs de plus en plus de fournisseurs de ces solutions imposent le MFA pour se connecter, faisant ainsi rentrer ce processus dans les usages courants.

Plus que jamais le challenge des équipes IT va être de gérer et sécuriser les accès à ces applications SaaS, tout en assurant une gouvernance globale des annuaires d'entreprise déjà existants comme l'Active Directory, utilisé par plus de 90% des organisations.

Paradoxalement, les annuaires traditionnels comme l'Active Directory ont été pour la plupart conçus à une époque où les fonctionnalités offertes aux utilisateurs et aux équipes informatiques étaient au cœur des priorités, avant de voir la sécurité des identités devenir un enjeu central.

Des solutions tierces ont été développées pour combler ce besoin, mais c'est avec l'explosion des cyberattaques et l'évolution des contraintes réglementaires que le renforcement de la sécurité des identités est devenu une priorité.

Le temps n’est pas si loin où l’on considérait que mettre des mots de passe trop complexes, avec une fréquence de changement régulière était inutile.

Les récentes cyber-attaques ont prouvé la nécessité de protéger plus que jamais les identités et les accès. Bien que le risque zéro n'existe pas, une sécurisation efficace des identités et des accès permet de limiter les impacts et de détecter plus rapidement une potentielle intrusion.

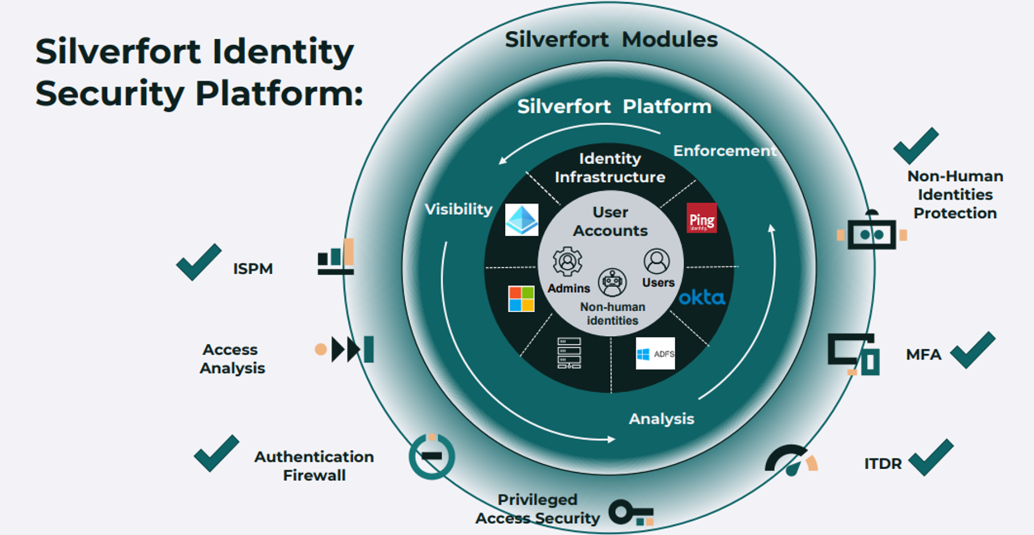

L'objet du présent article est de présenter la solution de protection des identités qu'apporte Silverfort dont la promesse est de protéger l'ensemble des identités et des accès en utilisant les méthodes modernes comme le MFA mais également de retrouver de la visibilité sur les accès aux différentes ressources.

Quid du MFA pour les applications Legacy ?

Aujourd'hui l'authentification multi facteurs (Multi Factor Authentification) fait partie des usages courants dans le monde de l'entreprise et également dans certains usages personnels (banque, santé, etc..).

Le principe consiste à disposer d'un élément d'authentification complémentaire en plus du couple identifiant / mot de passe.

Cet élément ou facteur peut prendre différentes formes, allant du SMS à la reconnaissance faciale en passant par une application installée sur un smartphone.

Ces différentes méthodes offrent des niveaux de sécurité variés et la principale contrainte provient du fait que pour disposer de ces méthodes complémentaires d'authentification, les applications doivent les supporter.

Si la plupart des applications modernes, le plus souvent SaaS propose le MFA, il en est tout autrement pour les applications dites héritées (Legacy) et On-premise (sur site), ces dernières étant la plupart du temps adossées à un annuaire d'entreprise dont le rôle est de valider l'identité et les accès des utilisateurs.

Si les applications SaaS font partie intégrante du patrimoine applicatif des entreprises, il est important de ne pas négliger ces applications et ressources Legacy et On-premise.

De nombreux systèmes d'information sont dits "hybrides" utilisant à la fois des ressources sur site et dans le Cloud.

Il est important de distinguer les applications SaaS et Cloud, même si les deux termes sont souvent interchangeables dans le langage courant.

Une application Cloud n'est pas forcément une application SaaS.

En effet, il est tout à fait possible de migrer les serveurs applicatifs dans un cloud public en mode IaaS, l'application ne sera pas SaaS pour autant.

Si les applications Saas permettent nativement la mise en œuvre de MFA, c'est rarement le cas pour les applications internes qui délèguent complètement la gestion de l'identité et des accès à l'annuaire.

Force est de constater qu'il est compliqué d'appliquer le même niveau de sécurité des identités sur les applications et ressources On-premise que SaaS, sauf bien entendu à mettre en œuvre un ensemble de solutions qui risquent d'alourdir la gestion et réduire la visibilité de l'ensemble.

L'approche révolutionnaire proposée par Silverfort

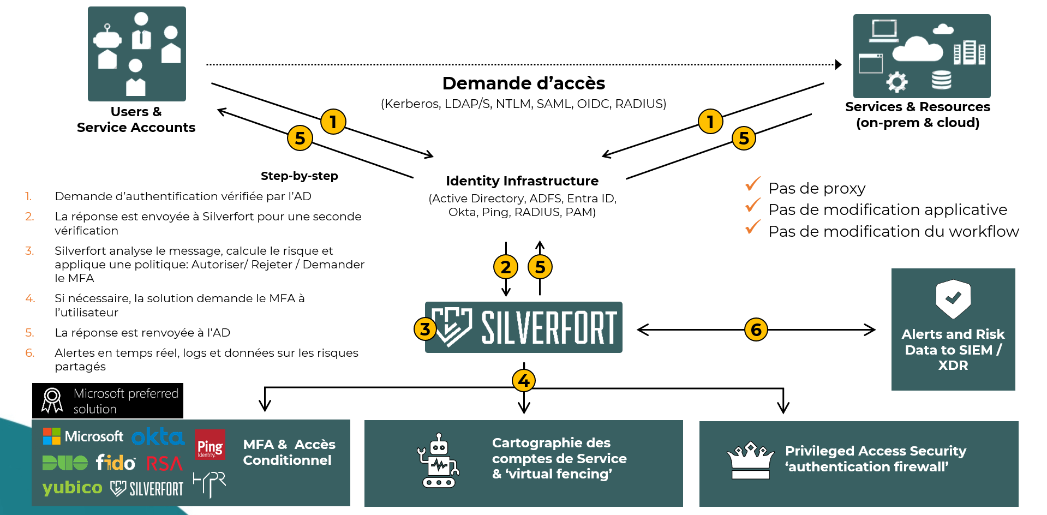

Fondée en 2016 avec comme ambition de révolutionner la protection des identités, Silverfort a développé une technologie qui permet de protéger ce qui était impossible de protéger auparavant : applications Legacy, outils d'administration système, comptes de services, avec une architecture simple et sans agent.

Il faut seulement installer un composant sur chacun des contrôleurs de domaine dans le cadre de la protection de l'Active Directory.

Dès qu'un utilisateur tente d'accéder à une ressource du système d'information, le moteur Silverfort analyse la demande et en fonction des règles configurées, autorise ou non l'accès, éventuellement après une demande de MFA.

Le point clé de la solution est qu'elle est agnostique aux applications sous-jacentes. A partir du moment où la demande d'accès passe par l'Active Directory (ou un autre IDP supporté), elle pourra être traitée par Silverfort et disposer des mêmes options de sécurité qu'une application moderne.

Visibilité sur l'Active Directory

La première étape consiste à avoir une visibilité complète et à jour de son environnement Active Directory afin de définir sa posture de sécurité (Identity Posture Security Management).

La solution Silverfort analyse à la fois la configuration de l'Active Directory et l'ensemble des activités d'authentification et d'accès aux ressources.

Ces éléments de métrologie sont passés en revue par le moteur interne lequel fournit différents métriques (insight) concernant la posture de sécurité et propose des recommandations.

Même s'il existe de nombreuses solutions pour faire un état des lieux de la sécurité d'un Active Directory, il est indispensable d'assurer une analyse permanente de la posture de sécurité dans la mesure où l'environnement évolue en permanence et qu'il est compliqué de garantir une stabilité dans la configuration des paramètres de sécurité.

Protection de l'accès aux ressources

L'étape suivante consiste à protéger l'accès aux ressources.

Pour cela le Tiering model élaboré par Microsoft fournit les bonnes pratiques à appliquer pour sécuriser les différents niveaux (tier) de l'Active Directory.

La solution Silverfort analyse l'ensemble des demandes d'accès aux ressources de l'annuaire, émet un avis sur la légitimité de l'accès et l'autorise ou non. En fonction du verdict de Silverfort, l'Active Directory refusera ou non la demande d'accès.

C'est un point essentiel du fonctionnement de la solution. C'est l'Active Directory (via les contrôleurs de domaine) qui répond à la demande d'accès. Cela a pour avantage de ne pas avoir des composants à déployer sur les différentes ressources à partir du moment où ces dernières utilisent l'Active Directory comme fournisseur d'identité (IDP).

Pour rendre son verdict, Silverfort utilise un ensemble de règles (policy) qui, comme dans un Firewall, vont avoir un certain nombre de critères d'entrée (qui, quoi, où, comment) et une action comme critère de sortie.

Une action peut être de demander un MFA si un utilisateur tente de se connecter à une ressource sensible ou bien s'il est identifié "à risque".

La solution permet également la protection des comptes de services, non pas au travers d'un MFA, mais via une limitation des sources et destinations des accès des comptes de services.

Une fois le compte de service analysé et catégorisé, le moteur de sécurité Silverfort propose une liste de sources et de destinations d'authentification et d'accès qui sont autorisées pour le compte de service.

De cette manière, si le compte est compromis, ses possibilités de mouvements latéraux sont réduites et toute tentative d'évasion est détectée et bloquée.

En résumé,

Silverfort se comporte comme un

Firewall, mais plutôt que d'agir sur les protocoles réseaux, il agit sur les demandes d'accès.

Principaux cas d'usage

La mise en place de la Solution Silverfort permet de renforcer de manière importante la sécurité des accès pour les environnements qui ne pouvaient pas en disposer jusqu'à présent.

Elle facilite également la mise en place du tiering model de manière à s'assurer qu'il n'y a pas de contournement des mécanismes de sécurité.

La solution couvre à elle seule un grand nombre de cas d'usage, parmi lesquels :

- Protection des comptes de services

- Renforcement du Tiering model Active Directory

- Conformité et Cyberassurance

- Prévention des mouvements latéraux

- Consolidation AD et EntraID

- ZeroTrust Active Directory

- Visiblité et analyse des risques

De nouvelles fonctionnalités sont déjà en développement afin d'enrichir les cas d'usages, d’augmenter la sécurité et la visibilité.

Elle permet également de réaliser une gouvernance globale des identités grâce à ses intégrations natives avec les solutions majeures du marché.

Silverfort by SASETY

Partenaire cybersécurité de proximité, SASETY fait de Silverfort un pilier dans la construction d'une stratégie Zero trust sur le volet de la sécurisation des identités et des accès.

Couplé aux technologies SASE de CATO Networks et Cybervalidation automatisée de Pentera, SASETY propose une approche Zero-trust globale qui permet d'apporter le maximum de sécurité tout en disposant de solutions efficaces, rapides à intégrer et simples à exploiter.

Pour assurer une sécurité optimale des identités au sein des organisations, les équipes SASETY apportent leur expertise en matière de conseil, d’intégration et d'adoption de la solution Silverfort.

En complément, SASETY propose un catalogue de services managés à la carte :

- Supervision 24x7 des demandes d'authentification et d'accès aux ressources

- Notification automatique et gestion des alertes de sécurité associées

- Gestion des changements et des évolutions

- Revue régulière de la posture de sécurité

- Rapports de compliance pour les parties prenantes

Ainsi, en combinant la solution Silverfort avec son offre de services, SASETY propose une approche globale qui couvre l’authentification forte, la gestion des accès ainsi que la surveillance continue des identités et des systèmes d’authentification.

Avec Silverfort et SASETY, les organisations sont en mesure de relever les défis de la protection des identités et des accès avec confiance et efficacité.

👀 Pour sécuriser vos identités et l'accès à vos ressources IT, découvrez

Silverfort x

SASETY, votre expert en authentification adaptative et protection des accès sans agent 🔐👇

💡Pour mesurer concrètement l’efficacité de la solution Silverfort rien de tel qu’une démo 👇

Communiqués de presse associés👇

http://www.mtom-mag.com/article19327.html

https://goodtech.info/comment-proteger-efficacement-ses-identites-et-lacces-a-ses-ressources-it/

https://decideur-it.fr/proteger-les-acces-aux-ressources-it-avec-une-approche-zero-trust/

https://ntic-infos.fr/comment-proteger-efficacement-ses-identites-et-lacces-a-ses-ressources-it/

https://itb2b-univers.com/comment-proteger-efficacement-ses-identites-et-lacces-a-ses-ressources-it/

https://www.actu-dsi.fr/proteger-les-acces-aux-ressources-it-avec-une-approche-zero-trust/

https://www.numeric-tools.com/protection-des-identites-numeriques-vers-une-gouvernance-globale/

https://disrupt-b2b.fr/securisation-des-acces-it-limpact-des-cyberattaques-sur-les-entreprises/

![SASETY - Intégrateur de services managés SASE [Secure Access Service Edge] SASETY - Intégrateur de services managés SASE [Secure Access Service Edge]](https://lirp.cdn-website.com/ddfd3f83/dms3rep/multi/opt/Logo+Sasety+sans+Baseline-1920w.png)